Privileged Access Management

권한이 부여된 액세스 관리

Office 365 관리자 작업 권한에 대해서 세부적인 액세스 제어를 할 수 있어요

Microsoft Entra의 기능 중 Privileged Indentity Management와 매우 유사한 기능인 것 같아

확인해보니 아래와 같은 차이점이 있었어요

Privileged Access Management는 작업수준으로 정의되고 범위가 지정되고

Privileged Identity Management는 여러 작업을 실행할 수 있는 기능으로 역할 수준에서 보호를 적용한다고 하네요

Privileged Access Management는 아래와 같은 4단계로 정책이 적용 된다고 해요

Privileged Access Management 구성하기

1) 액세스 정책 구성하기

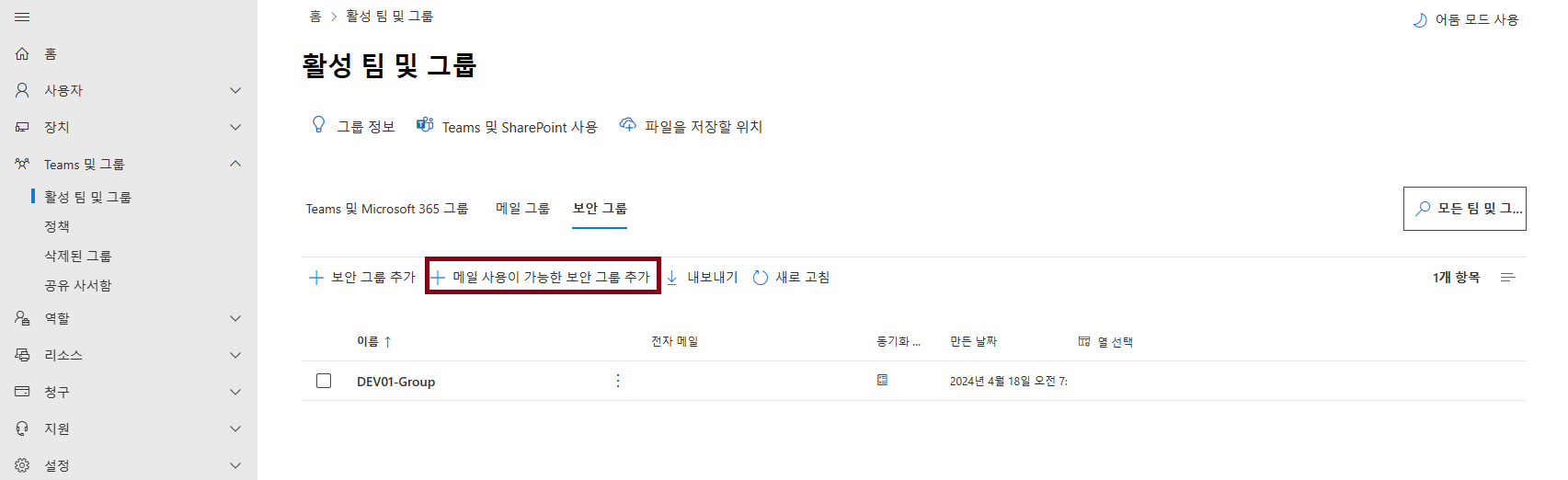

1단계: 승인자 그룹 만들기

Microsoft 365 관리센터에서 "메일 사용이 가능한 보안 그룹 추가"를 클릭해서 그룹을 만들어주세요

2단계 : 권한 있는 액세스 사용

설정 - 조직설정 - 보안 및 개인 정보 - 권한 있는 액세스 클릭

[권한 있는 액세스 요청 허용 및 기본 승인 그룹 선택] 체크 후

위에서 생성한 그룹을 선택하고 저장을 눌러주세요

3단계 : 액세스 정책 만들기

설정 - 조직설정 - 보안 및 개인 정보 - 권한 있는 액세스 클릭

[정책 만들기 및 요청 관리] 클릭

정책 관리 클릭

권한 있는 액세스 정책의 [정책 추가] 클릭 후

정책을 생성해주세요

제가 테스트 해보려고하는 정책은

메일박스를 마이그레이션 하는 경우에 정책이 적용 되는지 보려고 해요

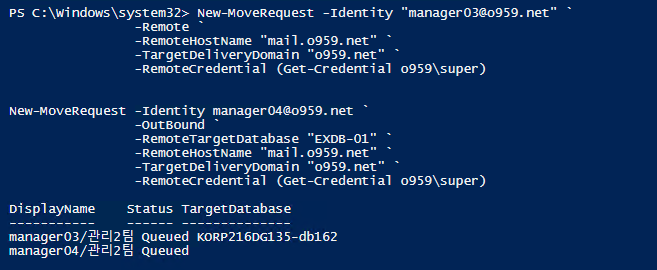

마이그레이션 테스트

Exchange On-Premise의 사서함을 Exchange Online으로 마이그레이션

Exchange Online의 사서함을 Exchange On-Premise로 마이그레이션

둘다 위처럼 권한 에러가 발생하네요

정책이 잘 적용되었다는 얘기겠죠?

(마이그레이션 자격증명 계정은 Global Admin 계정 입니다)

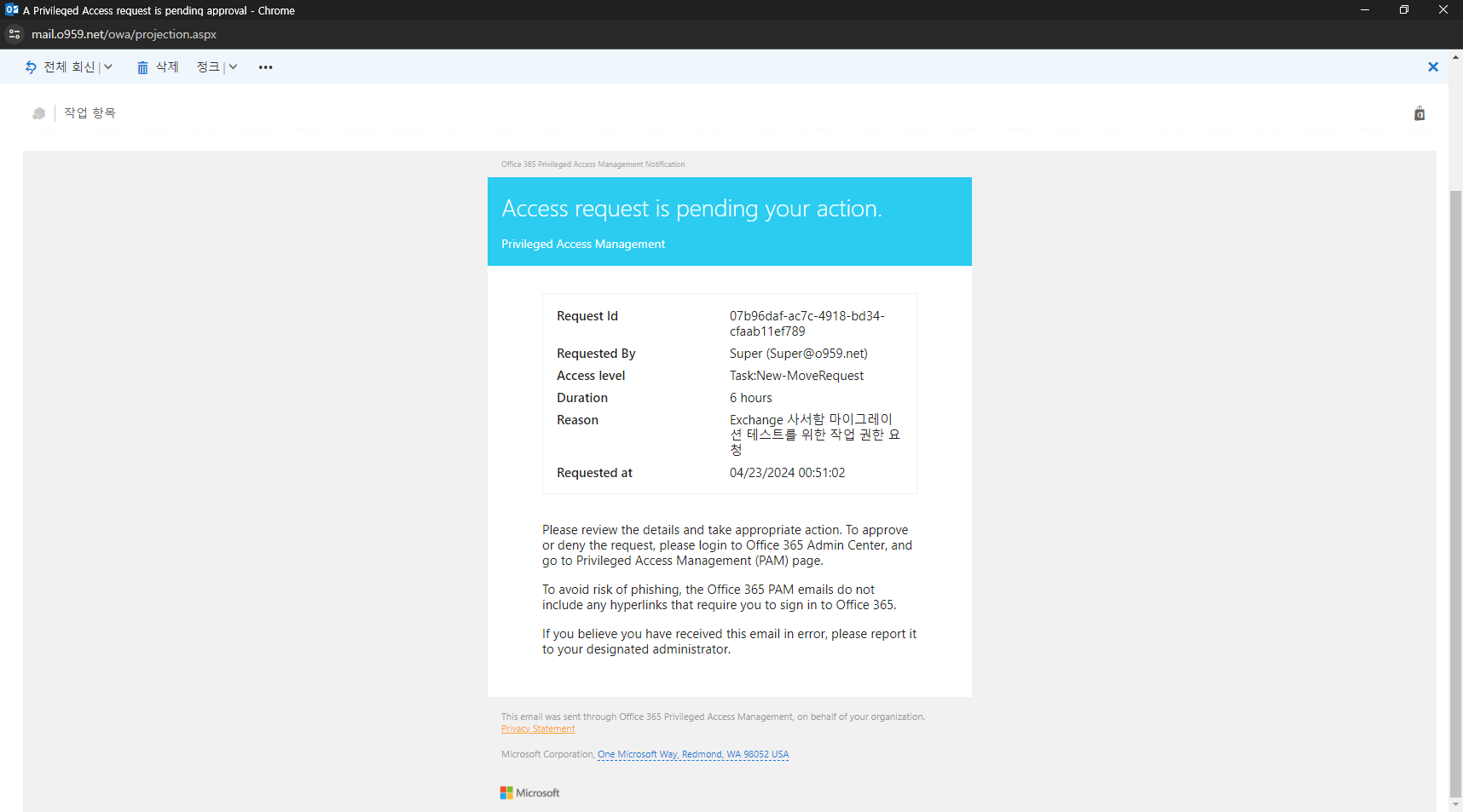

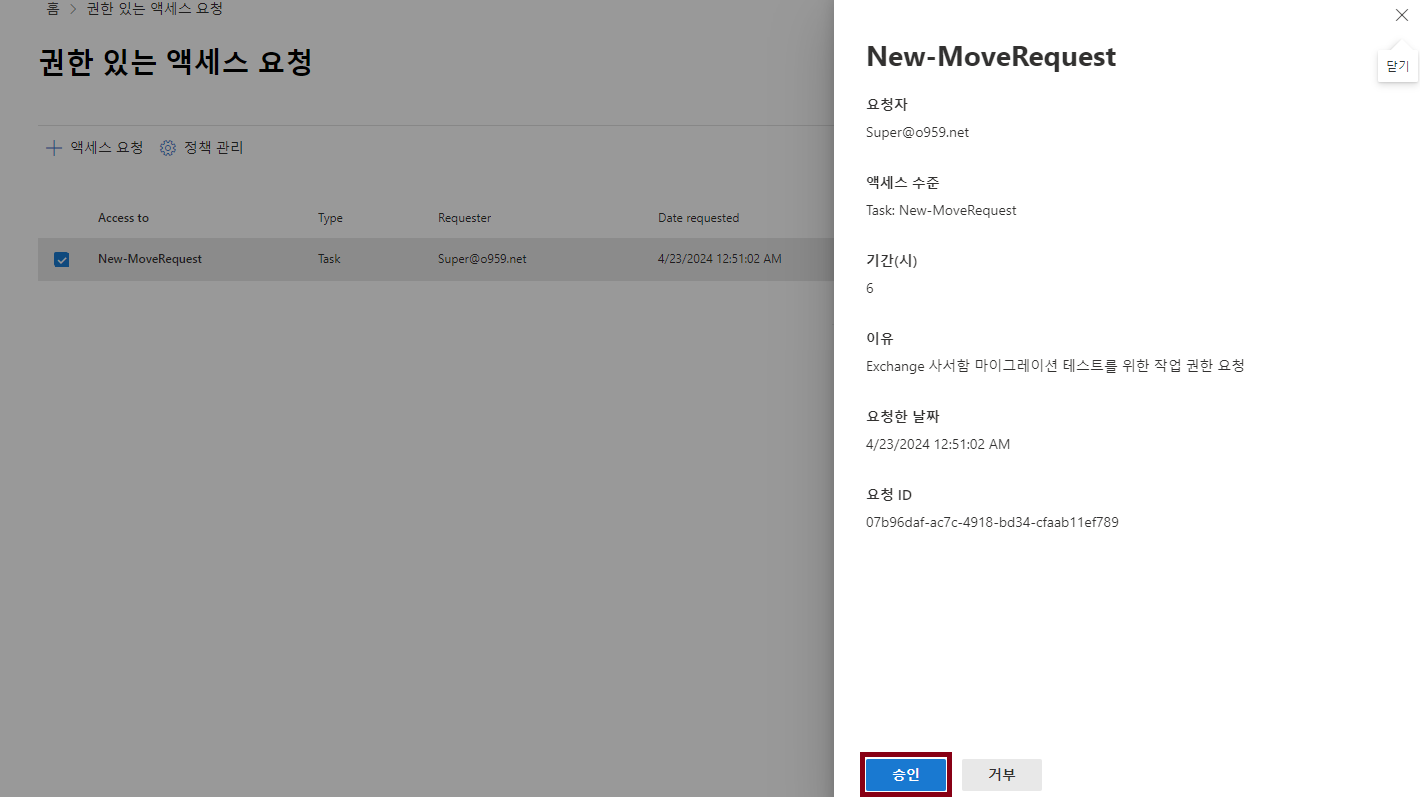

4단계 : 권한 있는 액세스 요청 제출/승인

요청이 제출된 후 최대 24시간 동안 유효합니다

승인되거나 거부되지 않으면 요청이 만료되고 액세스가 승인되지 않습니다

설정 - 조직설정 - 보안 및 개인 정보 - 권한 있는 액세스 클릭

[정책 만들기 및 요청 관리] 클릭 후

[액세스 요청] 클릭

생성된 요청은 승인자 그룹으로 메일로 요청이 제출 되네요

테스트 중에 한가지 간과한 사실이 있더라고요

해당 요청을 승인하기 위해선 Microsoft 365 관리센터에 접근을 해야 하는데

승인자 그룹의 사용자들은 관리 센터 접근 권한이 없거든요

해당 내용에 대해서 어떠한 권한을 사용해라라는 가이드가 없기 때문에

우선 Global Reader 권한을 넣고 테스트를 진행했어요

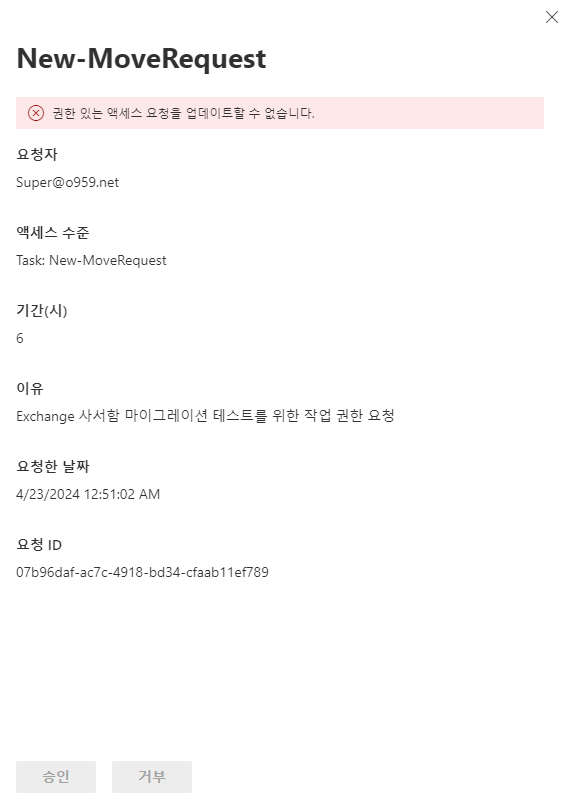

Global Reader 권한으론 권한 승인이 되지 않는 것 같아요..

혹시나 해서 승인자 그룹에 없는 Global Admin 계정으로 승인해보았지만,

승인이 되지 않아요

그렇다면 승인자 그룹에 있고 해당 설정을 Enable 할 수 있는 권한을 할당해야 한다는 건데

해당 내용이 본 문서에 나와있지 않네요..

우선 전역 관리자를 할당해줬어요

궈

요청이 승인되었어요

권한 승인 이후 메일박스 마이그레이션이 정상적으로 되는게 확인 되네요

이렇게 권한이 부여된 액세스 관리를 간단하게 테스트 해봤어요

'Microsoft Cloud Service > Security&EMS' 카테고리의 다른 글

| Microsoft Purview 감사 로그 (Premium) (0) | 2024.04.30 |

|---|---|

| Microsoft Purview 감사 로그 (Standard) (0) | 2024.04.26 |

| Information barriers - (3) 정책 적용 테스트 (0) | 2024.04.22 |

| Information barriers - (2) 정책 생성 (0) | 2024.04.16 |

| Information barriers - (1) 필수 구성 요소 (0) | 2024.04.11 |